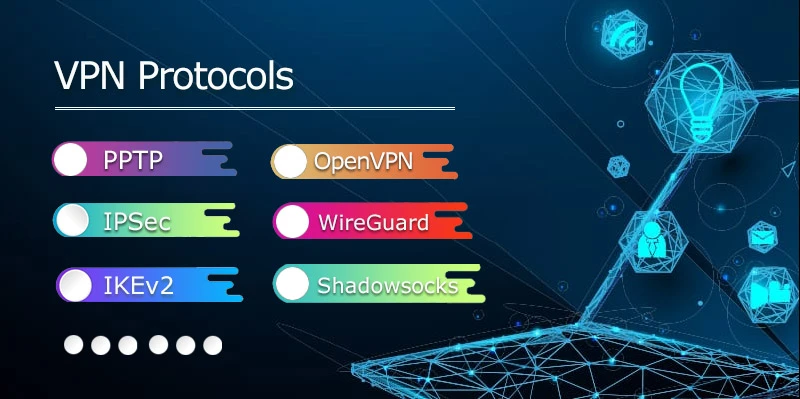

С ростом угроз конфиденциальности и постоянными ограничениями в Интернете использование VPN стало обыденным для многих пользователей. Однако за простотой подключения скрыты технические детали, которые могут существенно повлиять на пользовательский опыт. Один из ключевых факторов — это выбор VPN-протокола, который определяет скорость, стабильность и уровень безопасности соединения.

Эта статья подробно рассмотрит самые популярные VPN-протоколы, их особенности, преимущества и недостатки, а также предоставит примеры использования каждого из них.

Кстати, все картинки я брал из этих, ваших — интернетах, но анализировал их и объяснял я самостоятельно, специально для вас :)

Что такое VPN-протоколы? VPN-протоколы — это технологии, которые управляют созданием и шифрованием VPN-соединений. Они обеспечивают защиту данных, передаваемых между вашим устройством и сервером, и определяют, насколько быстро и безопасно будет работать соединение.

Основные функции VPN-протоколов:

- Шифрование данных для их защиты от перехвата.

- Создание туннеля для передачи информации.

- Аутентификация устройства и сервера для предотвращения атак.

- Стабильность соединения при различных условиях сети.

1. OpenVPN

OpenVPN — это протокол с открытым исходным кодом, который является признанным стандартом в VPN-индустрии. Он использует технологии SSL/TLS для шифрования, что делает его одним из самых безопасных решений.

Алгоритмы шифрования: AES-256, поддержка Perfect Forward Secrecy (PFS), RSA 2048/4096.

Используемые порты: Работает как на UDP, так и на TCP, что дает гибкость при обходе сетевых ограничений.

Особенности:

- Подходит для различных задач: потоковая передача, обход блокировок, защита данных.

- Поддерживает настраиваемые параметры шифрования для настройки безопасности или скорости.

Пример использования:

- Корпоративные сети, где требуется высокий уровень защиты данных.

- Пользователи, которым нужен универсальный протокол для разных устройств и сетей.

Процесс работы:

- Клиент инициирует VPN-соединение через интернет, создавая туннель между собой и сервером. Данные, передаваемые через туннель, шифруются для защиты.

- OpenVPN-сервер принимает зашифрованный трафик, расшифровывает его и направляет к устройствам в локальной сети (LAN).

- Клиент получает доступ к внутренним ресурсам, как если бы он физически находился в этой сети, включая файловые серверы, базы данных или корпоративные приложения.

2. WireGuard

WireGuard — это современный VPN-протокол, который быстро набирает популярность благодаря своей скорости и эффективности. Он был разработан как лёгкая и быстрая альтернатива более старым протоколам, таким как OpenVPN и IPSec.

Шифрование и алгоритмы:

- ChaCha20 — используется для шифрования данных.

- Poly1305 — применяется для аутентификации сообщений.

- Curve25519 — отвечает за обмен ключами.

- SipHash24 — используется для хеширования ключей в таблицах.

- HKDF — генерирует ключи.

- BLAKE2s — используется для хеширования.

Количество строк кода: всего около 4000, что значительно меньше по сравнению с OpenVPN, который насчитывает 100 000 строк. Это делает WireGuard более стабильным и менее подверженным ошибкам.

Преимущества:

- Быстрое подключение с минимальной задержкой.

- Встроенная поддержка в ядро Linux с версии 5.6.

Применение:

- Геймеры, для которых важна минимальная задержка в сети.

- Компании, которые нуждаются в высокопроизводительных VPN для удалённых сотрудников.

Как работает WireGuard:

- Клиент отправляет свой публичный ключ на сервер WireGuard. Сервер добавляет клиента в список и определяет, какие IP-адреса разрешены для маршрутизации.

- Клиент создаёт туннель через UDP-протокол, используя ChaCha20 для шифрования и Poly1305 для аутентификации. Туннель активируется только при наличии трафика.

- Клиент передаёт данные через туннель, пакеты шифруются с использованием публичного ключа сервера и включают метки для маршрутизации и аутентификации.

- Сервер принимает зашифрованные данные, проверяет метки для подтверждения подлинности и расшифровывает их с использованием ключа клиента.

- Расшифрованные данные направляются к целевым устройствам в локальной сети или в интернет, если клиент перенаправляет весь трафик через VPN.

- Если клиент долго не активен, сервер автоматически «забывает» его, чтобы снизить нагрузку. При возобновлении активности туннель восстанавливается, и передаются новые ключи.

Благодаря своей высокой скорости и безопасности, WireGuard является отличным выбором для большинства VPN-сервисов. Однако есть и другие протоколы, такие как Trojan, которые предлагают дополнительные возможности. Trojan сочетает в себе функции VPN и прокси, используя HTTPS для маскировки трафика, что делает его эффективным инструментом при жесткой фильтрации. Например, PQ.Hosting использует Trojan для обеспечения стабильного и защищённого доступа в сложных сетевых условиях.

3. IKEv2/IPSec

IKEv2 (Internet Key Exchange версия 2) работает в связке с IPSec для создания защищенных соединений. Этот протокол особенно популярен на мобильных устройствах благодаря своей способности быстро восстанавливать соединение при смене сети.

Алгоритмы шифрования: AES-256, HMAC-SHA2.

Особенности:

- Поддержка роуминга (например, при переключении между Wi-Fi и мобильной сетью).

- Легкость в настройке, что делает его популярным для мобильных платформ.

Пример использования:

- Мобильные пользователи, часто путешествующие.

- В корпоративной среде для подключения сотрудников к удалённым офисам.

Как это работает:

- MN (мобильное устройство) подключается к pAR (первичный точка доступа) через IPSec-туннель. Все данные передаются через этот туннель с использованием IKEv2 для шифрования и управления соединением.

- Если MN теряет соединение с pAR (например, при выходе из зоны Wi-Fi), оно пытается подключиться к nAR (новой точке доступа).

- MOBIKE автоматически переключает соединение MN на nAR, создавая новый IPSec-туннель.

- Контекст IKEv2/IPSec передаётся от pAR к nAR, чтобы сохранить текущее состояние VPN. Это позволяет избежать повторной аутентификации и минимизировать разрывы соединения.

- MN начинает передавать данные через nAR. HA (маршрутизатор) продолжает маршрутизацию трафика для MN, как если бы соединение не было прервано.

4. L2TP/IPSec

L2TP (Протокол туннелирования уровня 2) используется в комбинации с IPSec для повышения уровня безопасности. Хотя этот протокол менее эффективен по сравнению с современными решениями, он всё ещё применяется в некоторых сетях.

Алгоритмы шифрования: 3DES, AES.

Особенности:

- Простота в настройке.

- Может быть заблокирован, так как использует стандартные порты.

Пример использования:

- Сети, где необходима базовая защита без сложных настроек.

- Сервисы, которые не требуют высокой скорости передачи данных.

Как это работает:

- Удалённый пользователь инициирует подключение к NAS через PSTN или другой шлюз провайдера.

- NAS (или LAC) создаёт L2TP туннель через интернет до LNS, защищая передаваемые данные.

- LNS принимает данные, завершает туннель и направляет их в локальную сеть (LAN).

- Удалённый пользователь получает доступ к внутренним ресурсам сети, как если бы он находился в самой сети.

5. PPTP

PPTP (Протокол туннелирования точка-точка) — один из первых VPN-протоколов. На сегодняшний день он считается устаревшим из-за слабого шифрования и уязвимостей.

Алгоритмы шифрования: MPPE (Microsoft Point-to-Point Encryption).

Особенности:

- Высокая скорость благодаря минимальному шифрованию.

- Низкий уровень безопасности.

Пример использования:

- Подключение к устаревшим корпоративным сетям.

- Стриминг контента, где безопасность не является приоритетом.

Как это работает:

- Клиент устанавливает соединение с VPN-шлюзом через интернет, используя PPTP.

- После успешной аутентификации создаётся туннель, который шифрует и передаёт данные между клиентом и шлюзом.

- VPN-шлюз маршрутизирует трафик клиента к устройствам и ресурсам локальной сети (LAN), обеспечивая доступ к ним.

Сравнение VPN-протоколов

Таблица с ключевыми характеристиками:

| Протокол | Шифрование | Скорость | Безопасность | Совместимость | Рекомендуемое использование |

|---|---|---|---|---|---|

| OpenVPN | AES-256, TLS | Средняя | Высокая | Все платформы | Универсальный, корпоративные сети |

| WireGuard | ChaCha20, Poly1305 | Высокая | Высокая | Linux, Windows, Mac | Игры, высокопроизводительные VPN |

| IKEv2/IPSec | AES-256, HMAC-SHA2 | Высокая | Высокая | Мобильные устройства | Мобильные сети, корпоративные VPN |

| L2TP/IPSec | 3DES, AES | Средняя | Средняя | Все платформы | Базовая защита |

| PPTP | MPPE | Высокая | Низкая | Устаревшие платформы | Быстрый доступ без безопасности |

Примеры использования VPN-протоколов

VPN-протоколы выбираются в зависимости от задач, которые нужно решить. Разные протоколы предоставляют оптимальные условия для бизнеса, личного использования или специализированных нужд. Рассмотрим это более детально.

Для бизнеса

OpenVPN

Этот протокол используется множеством крупных компаний благодаря своей надежности, гибкости и высокой безопасности. Он позволяет создавать защищенные корпоративные сети, что особенно важно для организаций, работающих с конфиденциальными данными.

Пример: Компания организует централизованную сеть для филиалов, где сотрудники безопасно обмениваются данными через единую VPN-сеть с использованием OpenVPN на корпоративных устройствах.

IKEv2/IPSec

Отличный выбор для компаний с мобильными сотрудниками. Протокол поддерживает быстрое переключение между Wi-Fi и мобильными сетями, что идеально подходит для работников, часто перемещающихся.

Пример: IT-компания предоставляет своим сотрудникам доступ к корпоративной почте и CRM-системе через IKEv2, позволяя им поддерживать стабильное подключение даже при смене точки доступа.

WireGuard

Этот протокол активно используется в корпоративных сетях для высокопроизводительных подключений. Простота настройки и низкая нагрузка на сервер делают WireGuard перспективным выбором для бизнеса.

Пример: Стартап с ограниченными ресурсами настраивает WireGuard для безопасного подключения своих сотрудников, минимизируя затраты на оборудование.

Для личного использования

WireGuard

Протокол идеально сочетает высокую скорость и безопасность, что делает его отличным выбором для стриминга, онлайн-игр и доступа к контенту без задержек.

Пример: Ты можешь смотреть Netflix в другой стране через WireGuard, наслаждаясь высокой скоростью и низкими задержками.

OpenVPN

Подходит для пользователей, которым важна универсальность и возможность настройки. Часто используется для обхода блокировок и защиты данных в публичных сетях Wi-Fi.

Пример: Ты путешествуешь и подключаешься к общественным точкам Wi-Fi через OpenVPN для безопасного интернет-серфинга.

PPTP

Хотя этот протокол устарел, он все еще используется для быстрого доступа к контенту, где безопасность не имеет первостепенного значения.

Пример: Ты подключаешься к PPTP, чтобы обойти региональные блокировки на сайтах или стриминговых сервисах.

L2TP/IPSec

Предпочтителен для базовых задач, где нужно простое и доступное решение с умеренной безопасностью.

Пример: У тебя есть свой маленький бизнес, и ты используешь L2TP/IPSec для удаленного доступа к системе управления складом.

Надежность шифрования

Шифрование данных — основа безопасности VPN. Разные протоколы используют различные алгоритмы шифрования, которые отличаются уровнем надежности и скоростью обработки данных. Рассмотрим наиболее популярные алгоритмы:

AES (Advanced Encryption Standard)

Это стандарт для большинства современных протоколов, таких как OpenVPN, IKEv2 и L2TP/IPSec. Используется 128- или 256-битное шифрование. AES-256 обеспечивает высокий уровень защиты, подходящий для банковских операций или передачи конфиденциальных данных.

ChaCha20

Быстрый и безопасный алгоритм, применяемый в WireGuard. Он работает быстрее, чем AES на устройствах с низкой производительностью, например, смартфонах или планшетах.

MPPE (Microsoft Point-to-Point Encryption)

Устаревший алгоритм, который использовался в PPTP. Он подходит только для задач, где безопасность не имеет значения.

Популярность алгоритмов шифрования:

| Алгоритм шифрования | Протоколы | Популярность |

|---|---|---|

| AES-256 | OpenVPN, IKEv2 | 60% |

| ChaCha20 | WireGuard | 30% |

| MPPE | PPTP | 10% |

Для разработчиков и IT-администраторов

WireGuard для тестовых сред

Протокол позволяет быстро развернуть VPN-сеть для тестирования приложений или настроек сети. Его небольшой объем кода и высокая производительность делают его удобным инструментом для разработчиков.

OpenVPN для хостинга

Этот протокол используется для защиты удаленного доступа к серверам и облачным платформам. Например, для управления VPS или веб-хостингом.

Пример: Администратор подключается к серверу хостинга через OpenVPN для настройки без риска утечки данных.

Для развлечений и медиапотребления

PPTP для регионального контента

Несмотря на устаревшую архитектуру, PPTP все еще используется для разблокировки контента в регионах с ограничениями.

Пример: Пользователь из Европы использует PPTP для просмотра спортивных трансляций из США.

WireGuard для гейминга

Благодаря минимальным задержкам и высокой скорости, WireGuard стал популярным среди геймеров, особенно в играх, где важна реакция (например, шутеры или MMORPG).

Пример: Геймер подключается к серверу через WireGuard для стабильного соединения с игровыми серверами в другой стране.

Заключение

VPN-протоколы служат для различных целей — от обеспечения высокой безопасности до максимальной скорости. Знание особенностей каждого протокола и примеров его использования поможет выбрать подходящий вариант для ваших нужд, будь то для бизнеса, развлечений или базовой защиты данных. OpenVPN и WireGuard остаются универсальными лидерами, а такие протоколы, как IKEv2 и даже устаревший PPTP, находят свое место в специфических сценариях.