Что такое WebFig?

WebFig — это графическая веб-панель для настройки устройств MikroTik, доступная через браузер (например, http://192.168.88.1). Позволяет управлять сетью, firewall, пользователями и другими настройками.

Зачем анализировать трафик WebFig?

-

Выявление уязвимостей

-

Диагностика проблем с доступом

-

Изучение работы протоколов

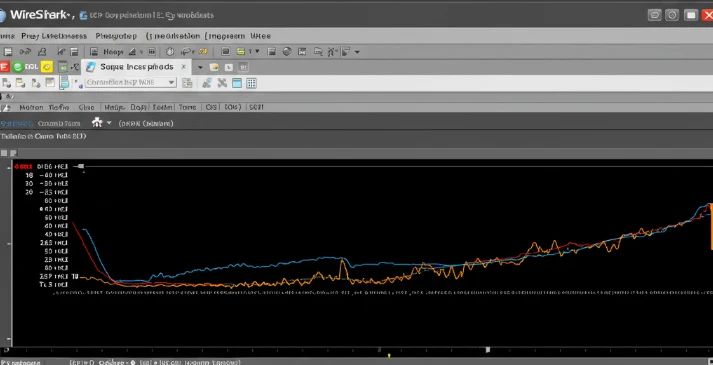

1. Захват HTTP/HTTPS трафика

В Wireshark:

-

Откройте нужный сетевой интерфейс.

-

Используйте фильтр захвата:

или фильтр отображения:

Что видно при HTTP:

Если WebFig используется через HTTP, весь трафик открыт. Вы можете видеть:

-

Запросы GET/POST

-

Переданные логины и пароли (в открытом виде!)

-

Структуру страниц

⚠️ Опасность: WebFig через HTTP — это серьезная уязвимость. Данные легко перехватить.

2. HTTPS и расшифровка трафика

Почему HTTPS не видно сразу?

Трафик HTTPS зашифрован. Вы увидите только зашифрованные пакеты TLS.

Как расшифровать:

Для локального анализа можно использовать SSLKEYLOGFILE, если у вас есть доступ к браузеру, с которого идет трафик:

-

Включите переменную окружения:

-

Запустите браузер и откройте WebFig через HTTPS.

-

В Wireshark:

Edit → Preferences → Protocols → TLS → (Pre)-Master-Secret log filename → укажитеsslkeys.log. -

Wireshark покажет расшифрованные данные HTTPS, включая формы авторизации, ответы сервера и т. д.

3. Как защититься?

-

Используйте только HTTPS для доступа к WebFig.

-

Установите сертификат — самоподписанный или от Let's Encrypt.

-

Ограничьте доступ к WebFig только из внутренней сети.

-

Выключайте WebFig, если используете Winbox или CLI.

Заключение

Анализ трафика WebFig через Wireshark — мощный способ понять, как работает взаимодействие между администратором и MikroTik. Но это также наглядная демонстрация того, насколько важно использовать защищенное соединение. Не забывайте: HTTP — это открытая книга, HTTPS — это замок.

🔒 Безопасность — прежде всего. Даже самый удобный интерфейс не стоит риска, если его трафик доступен для чтения каждому в сети.